글 못읽는 사람들을 위한 요약: 그냥 윈도우만 마이크로소프트에서 받아서 새로 깔면 대부분 문제 없고 하드웨어 레벨로 숨어있다고 해서 네트워크 로그 뜯어봤는데 딱히 수상한거 없었음

미니pc 모델은 gmktec nucbox g2 12 512 모델입니다.

본문

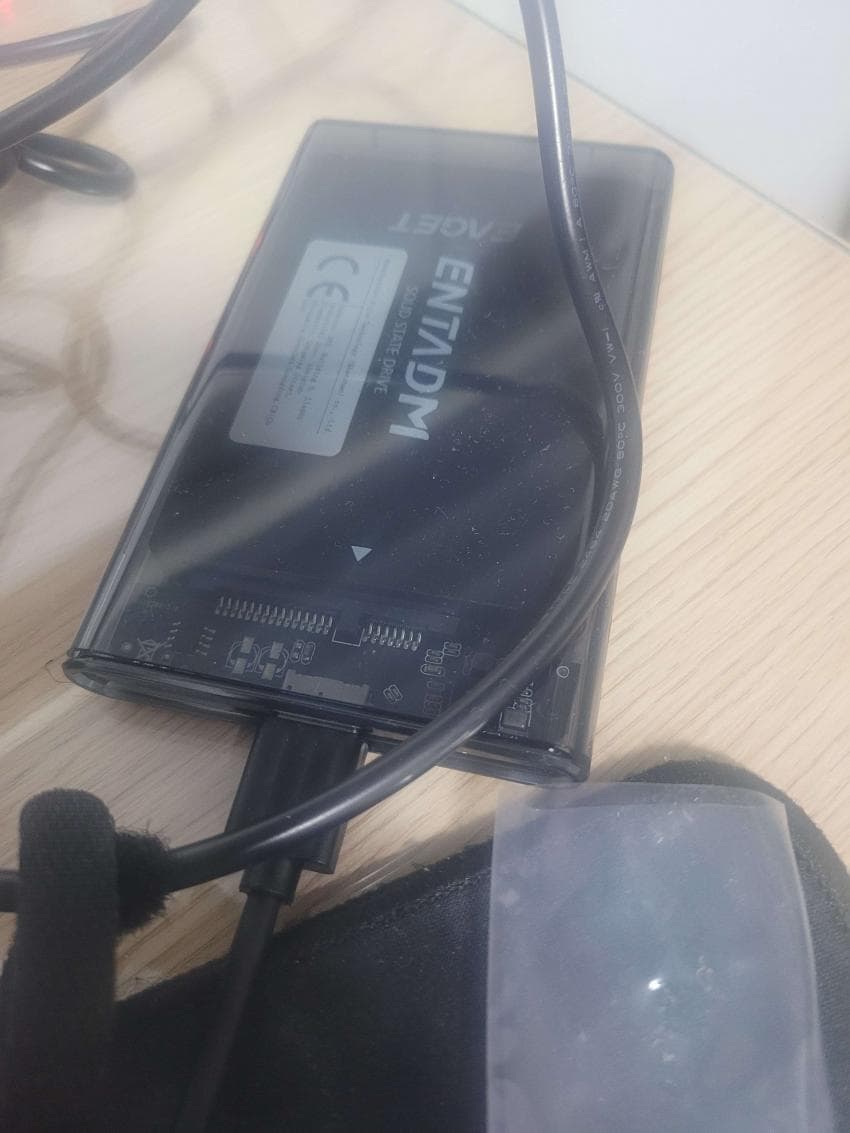

일단 윈도우에 악성코드 있어도 아무짓도 못하게 리눅스가 깔린 외장 ssd 연결해서 우분투로 실행, 이러면 윈도우에 심어진 악성코드는 활성화 못됨

리눅스는 우분투 LTS 24.03 버전 사용

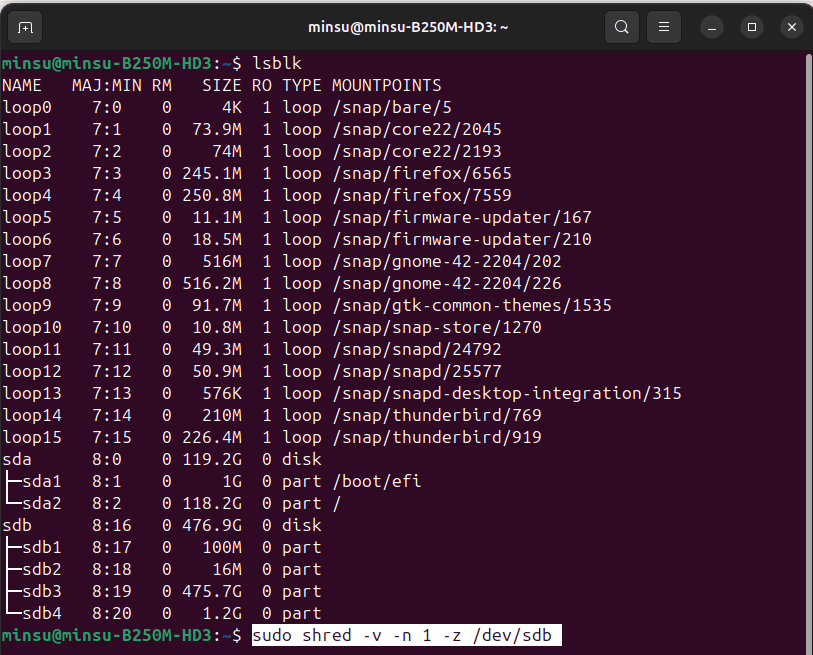

우분투 명령어인데 대충 윈도우가 깔려있는 디스크를 전체적으로 랜덤으로 아무거나 쓴

다음에 전체를 0으로 덮어써서 통째로 초기화, 이러면 숨겨진 영역이고 뭐고 없이 날라감

대부분은 이러면 문제 없고 애초에 윈도우에 악성코드 깔려서 오는것도 자주 있는 일이 아님

지금부터가 중요한데 정말로 바이오스 수준의 로우레벨 단위에서 백도어가 있는지 확인해보겠습니다.

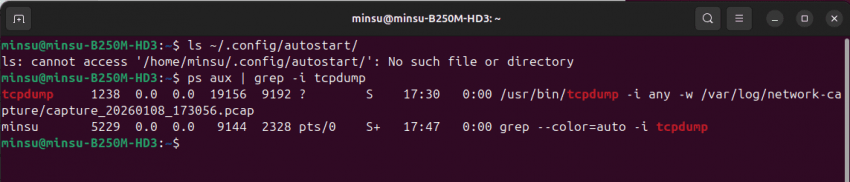

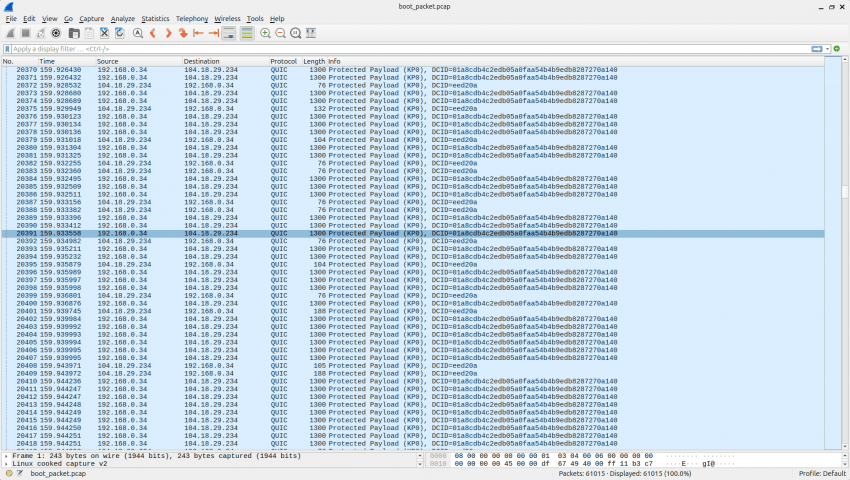

tcpdump 라고 써져있는데 우분투가 켜지자마자 패킷을 캡쳐해서 파일로 계속 저장하도록 설정했습니다.

어떻게 했는지는 저도 제미나이랑 그록이 하란대로 해서 잘 기억이 안나요.

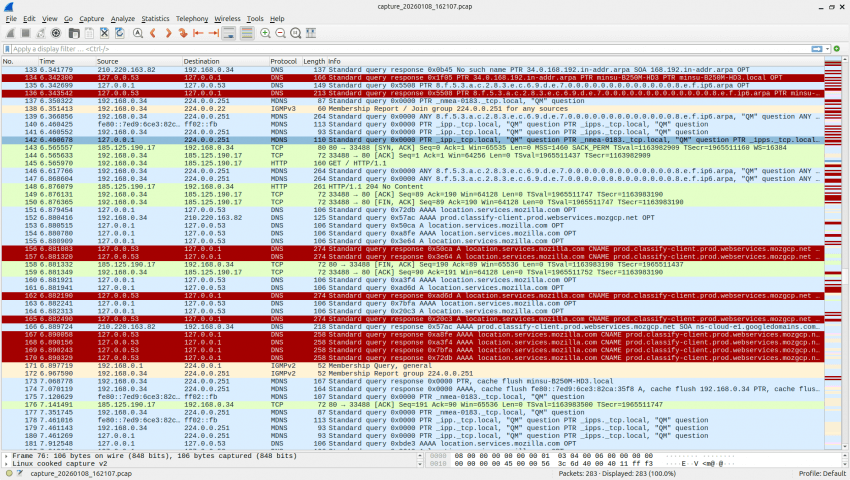

인터넷 실사용 패킷 캡쳐한거 일부인데 다른 내용들도 그록, 파이어베이스 브라우저, 구글 등 아이피만 있고 실제로 정체모를 곳으로 빠져나간 ip는 없었습니다.

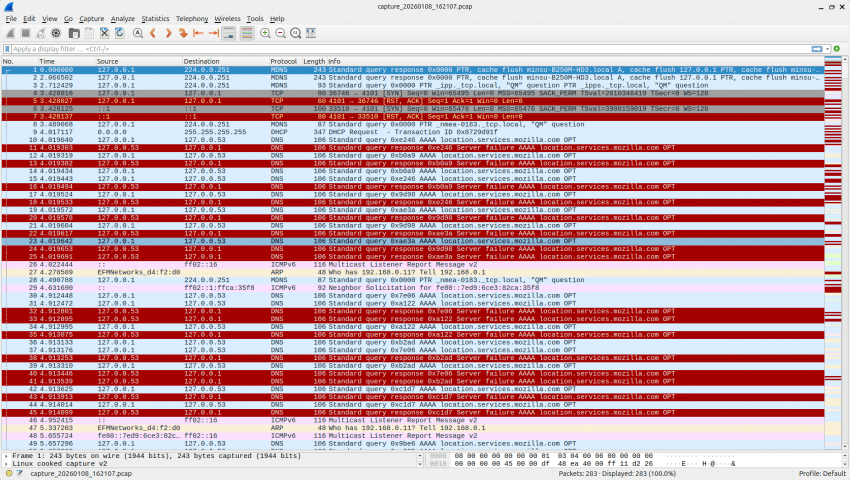

보통 바이오스 레벨의 백도우는 정보를 지속적으로 보내기보다는 백그라운드에서 정보를 계속 수집해서 저장하다가 컴퓨터가 부팅될 때 특정 도메인으로 자신이 정보를 보낼 준비가 되었다고 통신을 완료한 후 탈취한 정보들을 보내기 때문에, 이번에는 인터넷에 연결만 하고 아무 브라우저나 외부 통신을 키지 않은 상태의 패킷을 열어보겠습니다.

부팅이 되자마자 브라우저도 안 키고 캡쳐한 패킷입니다. Mozilla Location Services 라는 쪽 패킷이 좀 많은데 우분투에 있는 GNOME 이라는 프로그램에 내장된거고 서비스가 종료되었는데 제껀 그에 맞춘 업데이트가 이루어지지 않아서 그냥 계속 보내고 실패하고 난리난겁니다. 정체불명 ip는 아닙니다.

인터넷만 브라우저 아무것도 안 키고 캡쳐한 패킷은 csv 형태로 변환해서 첨부할게요 엑셀,브라우저,메모장 프로그램 등으로 열어서 직접 확인할 수 있습니다.

그록이나 지피티는 수상한건 전혀 없다고 하네요.

이걸로 100% 안전하다고 할 수는 없고 좀 독한 놈들은 아예 OS 아래에서 움직이기 때문에 이쪽 패킷에 안 잡히기도 하지만, 그정도 수준의 고급 백도어를 만들 능력이 되면 돈 더받고 다른 일 하러갔지 굳이 소비자용 저가형 미니pc에다가 이런 짓 할 이유가 없어요. 그러다가 공격방식 들키고 대처법 나오는게 더 손해입니다.

사실 공유기 패킷도 직접 뜯어서 확인해보고 싶었는데 공유기 관리자 페이지 비밀번호를 잊어버려서 초기화 하기엔 귀찮아서 여기까지만 했습니다. 나중에 시간나면 공유기 패킷까지 뜯어서 한 번 올려볼게요.

디씨에 글써보는건 처음인데 좀 두서없었어도 양해 부탁드려요.

댓글 달기 WYSIWYG 사용